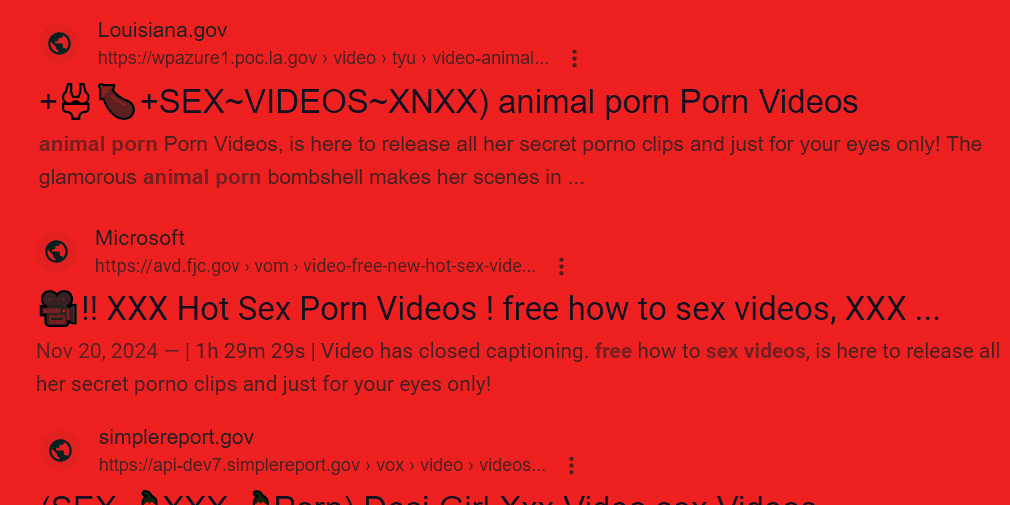

Een webpagina over de officiële site van de staat Louisiana lijkt reclame te maken voor ‘pornovideo’s met dierenporno’. De online thuisbasis van het Federaal Gerechtelijk Centrum biedt ‘gratis seksvideo’s’ met ondertiteling. Het SimpleReport van de Centers for Disease Control and Prevention, geïdentificeerd als een “officiële website van de Amerikaanse overheid” in een banner bovenaan de pagina, biedt “Desi Girl Xxx Video sex Videos”, terwijl de stad Bethlehem, Pennsylvania, wijst naar “Sexy mooie Europese porno.”

Dit zijn slechts enkele voorbeelden van het brede scala aan websites van de Amerikaanse overheid die bezoekers onbedoeld naar hardcore porno-inhoud leiden. Andere voorbeelden kunnen gemakkelijk worden ontdekt als u zoekt naar pornografische trefwoorden zoals ‘xxx’ en de zoekoperator ‘site:’ van Google gebruikt om alleen Amerikaanse overheidsdomeinen te doorzoeken.

In sommige gevallen lijkt de inhoud in strijd te zijn met de wetten van de overheden waarvan zij de sites hebben overgenomen. Pagina’s die worden gehost op de officiële overheidssite van de staat Louisiana en die nu doorverwijzen naar porno, vereisen bijvoorbeeld niet dat bezoekers een bewijs van leeftijdsverificatie moeten overleggen, zoals vereist is onder de controversiële wet op leeftijdsverificatie van Louisiana. Het Hooggerechtshof zal deze week een zaak behandelen over de grondwettigheid van wetten op het gebied van leeftijdsverificatie.

Spammers hebben in het verleden de omleidingsfunctionaliteiten van overheidswebsites uitgebuit om verkeer naar pornografische inhoud te leiden – wat betekent dat de overheidssites zelf nooit daadwerkelijk kwaadaardige inhoud hebben gehost. Maar deze recente golf van pornospam lijkt gebruik te maken van een complexere techniek: het uploaden van frauduleuze inhoud naar overheidspagina’s die websitebezoekers naar kwaadaardige sites transporteert.

De nieuwe aanvallen werken door de site te misleiden zodat deze probeert een niet-bestaande afbeelding te laden. Als je dit doet, wordt een zogenaamde onerror-gebeurtenis in de HTML-code opgeroepen, die de webbrowser de opdracht geeft een website van derden te openen als een afbeelding niet kan worden geladen. Deze exploit transporteert gebruikers van de overheidspagina naar een site van derden, die op zijn beurt doorverwijst naar weer een andere site die porno host en aanmeldingen vraagt met verwijzingscodes en affiliatielinks. Als de gebruiker zich uiteindelijk aanmeldt voor een account op een van deze sites, kan de eigenaar een geldelijke incentive ontvangen.

In sommige gevallen komen bezoekers op een pagina terecht waar ze antivirussoftware van leveranciers zoals McAfee kunnen kopen. In antwoord op vragen van The Intercept over een specifieke advertentie die is omgeleid vanaf een Op de website van het stadsbestuur van Bethlehem zei een woordvoerder van McAfee dat het bedrijf “actie zou ondernemen om deze advertentie te verwijderen.” McAfee reageerde niet op een vraag over hoeveel de spammer via het partnerprogramma had verdiend.

De frauduleuze webpagina’s lijken in sommige gevallen te zijn geüpload naar overheidswebsites die oudere versies van het Kentico contentmanagementsysteem gebruiken, waarmee voorheen elke gebruiker bestanden naar de website kon uploaden.

Gebruikers op forums zoals BlackHatWorld, dat zichzelf omschrijft als “het mondiale forum en de marktplaats voor geavanceerde digitale marketingtechnieken en -methoden om u te helpen vandaag de dag geld te verdienen met digitale marketing”, adviseren elkaar routinematig om de Kentico-exploit te gebruiken om hun inhoud in te injecteren websites.

Kentico betwistte dat dergelijke aanvallen wijzen op een kwetsbaarheid in zijn systemen en stelde dat de standaardinstellingen elke gebruiker in staat stellen bestanden te uploaden en dat het aan de websitebeheerders van zijn klanten is om de uploadrechten te beperken. Kentico bevestigde tegenover The Intercept dat “mediabibliotheken niet standaard beveiligd zijn” en dat het “standaard beheerdersaccount geen wachtwoord heeft.”

Het bedrijf verwees The Intercept naar de officiële documentatie. “Standaard zijn bestanden in mediabibliotheken NIET beveiligd”, aldus de documentatie. “Het is aan de discretie van de gebruiker wanneer hij een functie gebruikt om de documentatie te lezen. Als u bijvoorbeeld een mediabibliotheek maakt, beveilig deze dan volgens de behoeften en doelstellingen van een bepaald project.”

Geen van de getroffen regeringen reageerde op verzoeken om commentaar; alle door The Intercept gemarkeerde pagina’s zijn kort na onze outreach offline gehaald.

Bron: theintercept.com